- LLAMAR(844) 430 94 30

- LLAMAR (844) 430 94 30

15 Errores comunes en Firewalls que ponen en riesgo a tu empresa

Introducción: Tu Firewall es Poderoso… si lo usas correctamente

Muchas empresas invierten en un firewall de nueva generación como FortiGate pensando que automáticamente los protegerá de todo.

Pero la realidad es simple:

Un firewall solo protege si está bien configurado, actualizado y monitoreado.

Si no se utiliza de forma adecuada, incluso el mejor firewall se convierte en un simple (y costoso) router.

En esta guía te mostramos los 15 errores más comunes que vemos en organizaciones de todos los tamaños —explicados de forma clara, sin tecnicismos— y cómo evitarlos.

Los 15 Errores más comunes que las empresas cometen con su Firewall

¿Por qué es Importante la Segmentación?

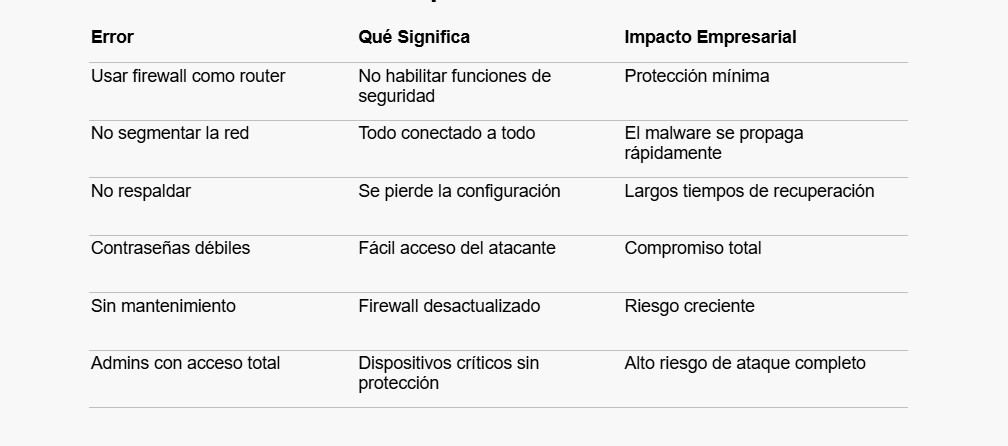

1. Usar el Firewall como si fuera un Router básico

Muchas compañías solo lo utilizan para “tener Internet”.

Riesgo:

Se pierden funciones claves como filtrado web, antivirus, control de aplicaciones y prevención de intrusiones.

2. No Segmentar la red interna

Uno de los errores más peligrosos.

Una red “plana” significa que:

• Usuarios

• Servidores

• Cámaras

• Dispositivos IoT

• Impresoras

• Invitados

…están mezclados y pueden comunicarse libremente.

Riesgo:

Si un solo dispositivo se infecta, puede comprometer a toda la empresa.

3. No Instalar Actualizaciones de Firmware

Muchos firewalls operan con versiones antiguas por años.

Riesgo:

Vulnerabilidades conocidas permanecen abiertas.

4. Ignorar Alertas y Eventos de Seguridad

El firewall genera advertencias… pero nadie las revisa.

Riesgo:

Un ataque puede pasar desapercibido hasta que ya es demasiado tarde.

5. No Respaldar la Configuración

Sin respaldos programados, o guardados en lugares inseguros.

Riesgo:

Si el equipo falla, se pierde toda la configuración y hay que reconstruirla desde cero.

6. Contraseñas Débiles o Cuentas de Administrador Compartidas

Incluso contraseñas como “admin/admin” siguen existiendo en algunas empresas.

Riesgo:

Acceso no autorizado y cambios peligrosos en la configuración.

7. Desactivar los Filtros de Seguridad para “Evitar Quejas”

Algunas empresas desactivan el filtrado web, antivirus o control de aplicaciones para no “incomodar a los usuarios”.

Riesgo:

El malware, las descargas peligrosas y los sitios de phishing entran sin restricciones.

8. No Inspeccionar el Tráfico Encriptado (HTTPS)

Más del 90% de los ataques actuales se ocultan dentro de tráfico HTTPS.

Riesgo:

Si el firewall no lo inspecciona, simplemente no puede ver las amenazas.

9. No Revisar Reportes ni Realizar Auditorías Periódicas

La configuración permanece igual durante años.

Riesgo:

Se acumulan reglas viejas, bajan los niveles de seguridad y se degradan los recursos.

10. Políticas de Firewall Desordenadas o Mal Organizadas

Problemas típicos:

• Reglas duplicadas

• Falta de nombres claros

• Sin descripciones

• Reglas fuera de orden

Riesgo:

Aumentan los errores y se complica la administración.

6. Contraseñas Débiles o Cuentas de Administrador Compartidas

Incluso contraseñas como “admin/admin” siguen existiendo en algunas empresas.

Riesgo:

Acceso no autorizado y cambios peligrosos en la configuración.

7. Desactivar los Filtros de Seguridad para “Evitar Quejas”

Algunas empresas desactivan el filtrado web, antivirus o control de aplicaciones para no “incomodar a los usuarios”.

Riesgo:

El malware, las descargas peligrosas y los sitios de phishing entran sin restricciones.

8. No Inspeccionar el Tráfico Encriptado (HTTPS)

Más del 90% de los ataques actuales se ocultan dentro de tráfico HTTPS.

Riesgo:

Si el firewall no lo inspecciona, simplemente no puede ver las amenazas.

9. No Revisar Reportes ni Realizar Auditorías Periódicas

La configuración permanece igual durante años.

Riesgo:

Se acumulan reglas viejas, bajan los niveles de seguridad y se degradan los recursos.

10. Políticas de Firewall Desordenadas o Mal Organizadas

Problemas típicos:

• Reglas duplicadas

• Falta de nombres claros

• Sin descripciones

• Reglas fuera de orden

Riesgo:

Aumentan los errores y se complica la administración.

11. VPN Mal Configurada

Errores frecuentes:

• Cuentas de VPN compartidas

• Autenticación débil

• Acceso total a toda la red para los usuarios remotos

Riesgo:

Es una de las vías favoritas de los atacantes para entrar a la organización.

12. No Controlar el Almacenamiento de Logs

Los logs se llenan o nunca se envían a una plataforma segura.

Riesgo:

Pérdida de registros importantes, problemas de desempeño y falta de visibilidad.

13. Descuidar la Higiene Básica de Seguridad

Ejemplos:

• Reglas antiguas habilitadas

• Puertos abiertos que nadie usa

• Servicios desconocidos permitidos

• Cambios sin documentación

Riesgo:

Pequeños detalles pueden generar grandes vulnerabilidades.

14. No tener un Plan de Mantenimiento del Firewall

Sin auditorías técnicas, revisiones o ajustes periódicos.

Riesgo:

Con el tiempo, el firewall se vuelve menos efectivo y más riesgoso.

15. Los Administradores se dan Acceso Completo a Internet (Sin Protección)

Un error muy común… y extremadamente peligroso.

Muchos administradores crean reglas especiales para sí mismos, permitiendo:

• Acceso total y sin restricciones

• Sin antivirus

• Sin filtrado web

• Sin logs

• Sin monitoreo

El argumento:

“Soy el administrador, necesito acceso completo.”

La realidad:

Los administradores tienen los privilegios más altos.

Si su equipo se compromete:

• El atacante obtiene control total

• Puede modificar reglas

• Puede apagar logs

• Puede acceder a servidores, VPNs y respaldos

• Puede tomar la red completa en minutos

Mejor práctica:

Los administradores necesitan más protección, no menos.

Ejemplos Prácticos

Escenario

Sin Segmentación

Con Segmentación

Malware entra por una laptop infectada

Se propaga a servidores, bases de datos y nube

Queda confinado al segmento del usuario, sin llegar a sistemas críticos

Uso indebido de credenciales internas

Acceso total a datos sensibles de Finanzas y Rec. Humanos

Acceso restringido solo a su segmento por rol

Dispositivos IoT comprometidos (cámaras, impresoras, sensores)

El atacante los usa como puerta de entrada a toda la red

Los dispositivos quedan aislados en una VLAN separada, sin acceso a sistemas críticos

Red de invitados en oficinas

Visitantes y contratistas tienen acceso indirecto a recursos internos

El acceso queda limitado solo a Internet, sin contacto con la red corporativa

Auditoría de cumplimiento

Revisiones costosas y de toda la red

Auditorías enfocadas en entornos segmentados

Preguntas frecuentes (FAQ)

Si no se ha actualizado, auditado o revisado en meses, probablemente no está protegiendo lo suficiente.

No. Incluso oficinas pequeñas deben separar usuarios, servidores e invitados.

Sí. La mayoría de las amenazas modernas se ocultan ahí.

Idealmente cada trimestre. Mínimo una vez por año.

No. Es uno de los mayores riesgos internos.

Recomendaciones Finales

Para mantener tu firewall efectivo y tu negocio protegido: Usa contraseñas fuertes y MFA Revisa reglas y logs cada mes Segmenta la red correctamente Activa el filtrado de seguridad (web, aplicaciones, malware) Respaldos automáticos de la configuración Inspecciona el tráfico encriptado cuando sea posible Documenta todos los cambios Haz auditorías trimestrales del firewall La seguridad no es un evento — es un proceso continuo.

- Actualiza el firmware regularmente

- Usa contraseñas fuertes y MFA

- Revisa reglas y logs cada mes

- Segmenta la red correctamente

- Activa el filtrado de seguridad (web, aplicaciones, malware)

- Respaldos automáticos de la configuración

- Inspecciona el tráfico encriptado cuando sea posible

- Documenta todos los cambios

- Haz auditorías trimestrales del firewall

La seguridad no es un evento — es un proceso continuo.

Protege tu Empresa con VITESSE Networks

En VITESSE Networks ayudamos a las organizaciones a configurar, monitorear y optimizar su firewall FortiGate para que funcione como debe ser.

Si necesitas:

• Auditoría de firewall

• Administración de firewalls

• Segmentación de red

• Optimización de VPN

• Estrategia de ciberseguridad

Estamos listos para ayudarte.

Contáctanos hoy mismo y fortalece tu seguridad con expertos de confianza.